最新DedeCMS后台文件任意上传漏洞select_soft_post.php修补教程

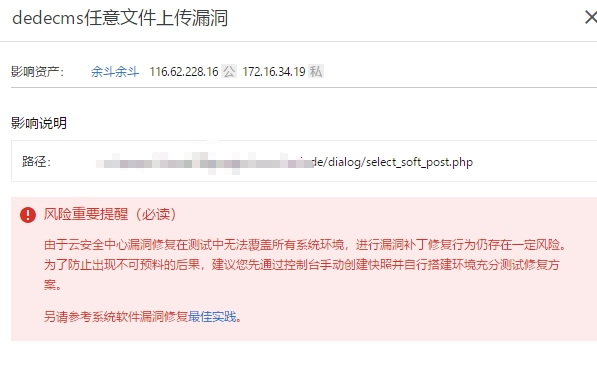

期登陆阿里云服务器后台查看数据,发现一个这样的CMS漏洞提示预警:

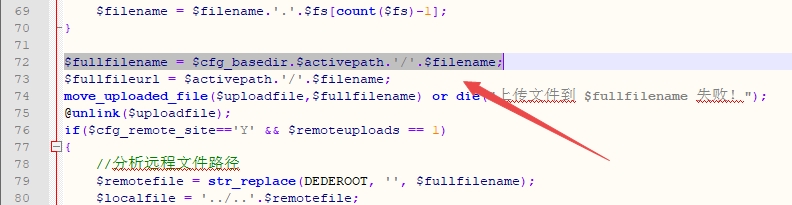

修复原理相同,根据路径来看,是dedecms变量覆盖漏洞导致任意文件上传修复:/include/dialog/select_soft_post.php文件,其实修复起来也很简单,在里面找到如下代码:

$fullfilename = $cfg_basedir.$activepath.'/'.$filename;

在其下面加上代码:

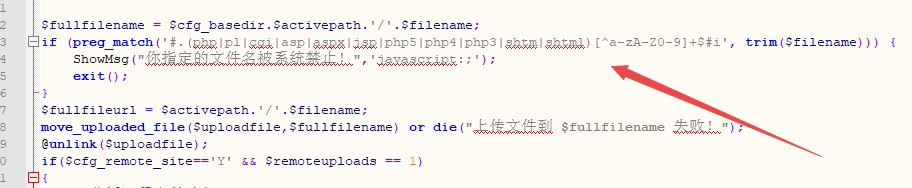

if (preg_match(‘#.(php|pl|cgi|asp|aspx|jsp|php5|php4|php3|shtm|shtml)[^a-zA-Z0-9]+$#i’, trim($filename))) {

ShowMsg(“你指定的文件名被系统禁止!”,’javascript:;’);

exit();

}

上传覆盖,在阿里云后台验证通过,完美解决此漏洞!

推荐栏目

本站推荐

- 修改DEDE链接中的单引号为双引号

- DEDECMS启用绝对路径后远程缩略图存BUG

- 织梦dedecms自由列表的"不使用目录默认

- dedecms把文章批量设为未审核的办法

- 织梦调用父级栏目链接和名称

- 织梦data文件夹移动到程序上一层目录

- 优化增加搜索栏目功能后的搜索结果

- 织梦同级栏目指定文章调用实现相关文章教

- 织梦获取顶级栏目\当前栏目\上级栏目的相

- 织梦dedecms栏目添加自定义字段,增加栏

- 织梦DedeCMS自增函数[field:global name=

- dedecms织梦上传图片 缩略图路径统一

- 新增DEDE栏目页,无法更新,无权限

- 修改织梦摘要长度字数限制

- DEDECMS后台批量替换数据安全码不显示

- 织梦DEDECMS网站标签Tag静态化,生成静态

- 去掉FCK编辑器复制粘贴产生的<p>&a

- 完美解决FCK编辑器上传图片自动带DIV标签

- 去掉FCK编辑器每一段之前的空格

- 织梦登录后台显示空白

百度站内搜索

Copyright © 2007-2014 海鬼 保留所有权利.

无心无力无时间来进行无用的备案

Theme by 海鬼 坚持不一定胜利 也许你在南辕北辙!

![织梦DedeCMS自增函数[field:global name=/]用法示例](https://www.wangzhan.cc/uploads/allimg/170108/1-1F10R12922538-lp.jpg)